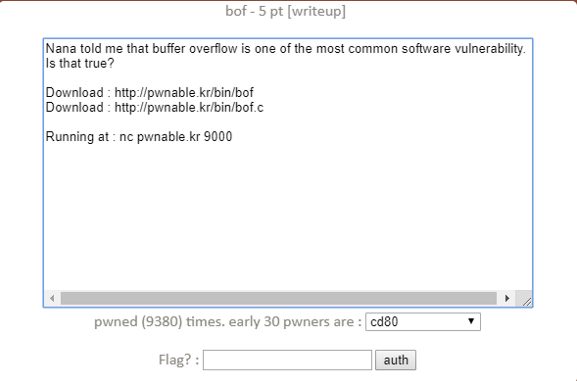

□ 문제를 보면 아래와 같다. Bof.c라는 소스코드와 bof 바이너리 파일이 주어졌다. □ Bof.c 코드를 봐본 결과 func 함수안에 있는 key의 지역 변수 값이 "0cafebabe" 값이면 bof의 권한으로 /bin/sh을 실행시킬 수 있다. - Key 값을 "0cafebabe"로 만들기 위해선 gets 함수를 이용해 overflowme[32] 배열에 입력 값을 받을 때 buffer overflow를 일으키면 된다. □ Bof 공격 성공하기 위해선 바이너리 overflowme[32] 배열 주소의 위치와 key 주소의 위치 차이를 정확히 할아야하므로 bof 바이너리를 아래와 같이 IDA로 열어보았다. - 해당 코드는 func() 함수의 코드이다. - "Cmd [ebp+arg_0], 0CAFEBAB..